Indeed Enterprise Single Sign-On

Indeed AM Enterprise Single Sign-On (ESSO, Enterprise SSO) реализует технологию единого доступа Single Sign On в информационные системы организации. Модуль централизованно хранит пароли пользователя и выполняет автоматическую подстановку пароля в скрытом виде при входе в приложение или других действиях, требующих аутентификации.

Автоматическое заполнение полей данными происходит после подтверждения личности пользователя с помощью аутентификатора. Таким образом, Indeed AM Single Sign-On избавляет пользователей от необходимости запоминания, записи, хранения, ручного ввода паролей для выполнения входа в приложение.

Благодаря централизованному хранению SSO-профилей пользователи получают доступ в приложения с любого компьютера, где установлен компонент.

Технологии аутентификации

В Enterprise SSO вы можете выполнить аутентификацию по следующим аутентификаторам:

- мобильное приложение Indeed Key в режиме отправки одноразовых паролей и push-уведомлений с подтверждением входа,

- Email OTP,

- MFA Provider,

- Secured TOTP,

- Storage SMS OTP,

- SMS OTP,

- Software OTP,

- Passcode,

- Hardware OTP,

- Hardware TOTP,

- Smart Card Provider,

- IronLogic Z2USB Provider,

- OMNIKEY Provider,

- Futronic Provider.

Поддерживаемые приложения

Технология доступа Indeed Enterprise Single Sign-On применяется для win- и веб-приложений и настраивается без программного вмешательства в серверную или клиентскую часть целевого приложения. Для поддержки нового приложения нужно создать специальный шаблон в формате XML. В шаблоне указывается, какие формы приложения будут контролироваться. Контроль доступа осуществляется в виде повторного запроса аутентификации, заполнении полей учетными данными, активации нужных элементов управления, записи события в журнал.

О том, как добавить и настроить поддерживаемые приложения в Management Console — в разделе Модуль ESSO.

Часто задаваемые вопросы о работе Indeed Enterprise Single Sign-On

Предварительная настройка

Чтобы использовать Enterprise SSO:

- Установите модуль ESSO Agent на клиентской машине.

- Настройте подключение к Core Server.

- Для работы с веб-приложениями настройте расширение Indeed ESSO.

- Создайте шаблон целевого приложения с помощью утилиты Indeed-Id ESSO Template Wizard.

- Добавьте и настройте приложение в Management Console.

Установить ESSO Agent

Установить модуль нужно на компьютерах пользователей. Для этого требуются права локального администратора.

Чтобы установить ESSO Agent:

- Запустите файл для установки Indeed AM <номер версии>/Indeed AM ESSO Agent/<номер версии>/IndeedID.Enterprise SSO.Agent.msi и следуйте указаниям Мастера установки.

- После завершения установки модуля потребуется перезагрузка системы. Нажмите Да, чтобы выполнить перезагрузку сразу, или Нет, чтобы сделать это позднее вручную.

Чтобы установить ESSO Agent на компьютерах пользователей в автоматическом режиме, удобно использовать механизм групповых политик (Microsoft Group Policy) или любой другой инструмент, позволяющий массово распространять и устанавливать MSI-пакеты, например Microsoft System Center Configuration Manager.

Подробнее о способах распространения компонентов системы Indeed AM в автоматическом режиме — в Руководстве по развертыванию системы.

Настроить ESSO Agent

Настроить Enterprise SSO можно через редактор реестра или с помощью групповых политик.

При этом настройки через групповые политики будут приоритетнее настроек, заданных через реестр вручную. Посмотреть настройки групповых политик в реестре можно по пути HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Indeed-ID\SrvLocator2.

- Через реестр

- Через GPO

Откройте редактор реестра Windows на компьютере пользователя.

Перейдите в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Indeed-ID\SrvLocator2.

Откройте свойства строкового параметра

ServerUrlBase.В поле Значение укажите URL вашего Core Server в формате http(s)://полное_dns_имя_сервера/am/core/.

ПримечаниеПри использовании соединения по протоколу HTTPS установите клиентский сертификат на каждый Core Server.

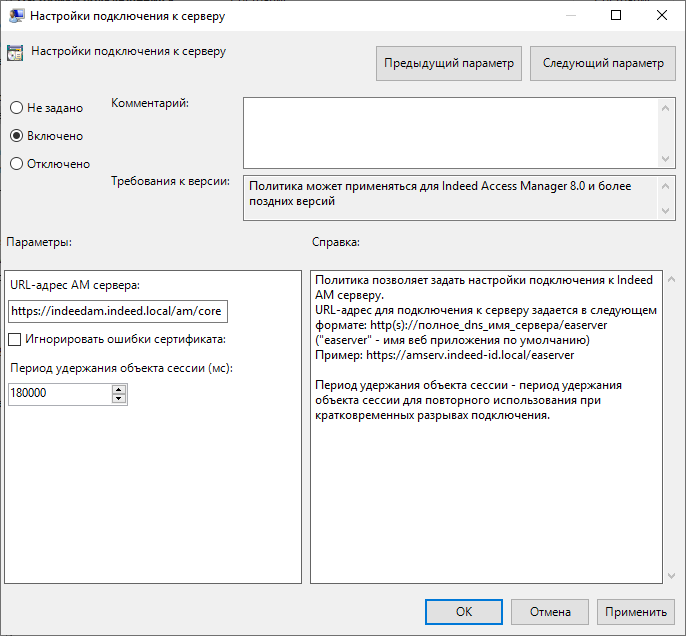

Добавьте политику IndeedID.ServerUrl.admx на компьютер с установленным ESSO Agent. Шаблоны групповых политик расположены в папке Indeed AM <номер версии>\Misc\ADMX Templates.

Откройте редактор GPO.

Откройте раздел Конфигурация компьютера → Административные шаблоны → Indeed ID → ClientConnection.

Включите политику Настройки подключения к серверу.

В поле URL-адрес АМ сервера укажите адрес вашего Core Server в формате http(s)://полное_dns_имя_сервера/am/core/.

Настроить расширение Indeed ESSO

При работе с веб-приложениями ESSO использует расширение для браузеров Internet Explorer, Mozilla Firefox и Google Chrome.

- Internet Explorer

- Mozilla Firefox

- Google Chrome

Если после установки расширение ESSO Agent не появилось в браузере, перейдите в Свойства браузера (Internet options)→Дополнительно (Advanced)→раздел Обзор (Browsing) и включите опцию Разрешение сторонних расширений обозревателя (Enable third-party browser extensions).

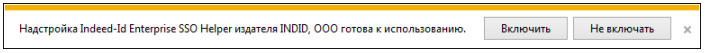

Чтобы расширение заработало, включите его в браузере.

На серверных операционных системах дополнительно перейдите в Диспетчер серверов (Server manager)→Локальный сервер (Loсal server) и отключите Конфигурацию усиленной безопасности Internet Explorer (IE ESC).

Для массовой настройки параметров работы с расширениями в Internet Explorer используйте групповые политики Windows.

Политики располагаются в Редакторе локальной групповой политики (Local Group Policy Editor, gpedit.msc) в разделе Конфигурация пользователя (User Configuration)→Административные шаблоны (Administrative Templates)→Компоненты Windows (Windows Components)→Internet Explorer.

- Включите политику Автоматически активировать новые установленные надстройки (Automatically activate newly installed add-ons), чтобы расширение включалось автоматически включения.

- Чтобы запретить пользователям выключать надстройки, включите политику Не разрешать пользователям включать и отключать надстройки (Do not allow users to enable or disable addons).

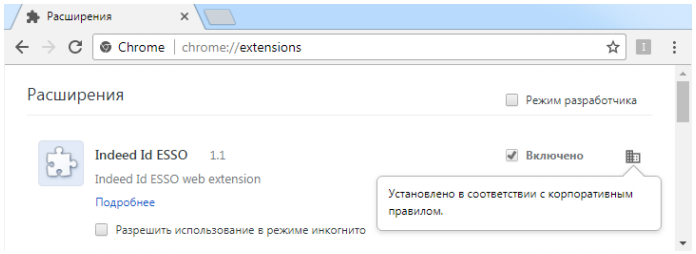

Расширение Indeed Id ESSO устанавливается в ручном или автоматическом режиме через механизм групповых политик Microsoft Windows.

При установке вручную из магазина Chrome необходимо загрузить и включить расширение для каждого пользователя компьютера.

Расширение, распространяемое групповыми политиками, устанавливается для всех пользователей компьютера. Для установки не требуется доступ в интернет.

Чтобы установить расширение:

- Из магазина Chrome

- Через GPO

- Установите ESSO Agent на компьютер с доступом в интернет.

- Запустите Google Chrome.

Расширение загрузится автоматически в течение 1 минуты. После загрузки расширения доступ к интернету не требуется.

Чтобы расширение заработало, включите его в браузере.

Если расширение было удалено из браузера вручную, то для повторной установки загрузите его из интернет-магазина Chrome.

Запустите диспетчер служб IIS (IIS Manager).

В области Подключения раскройте узел имя сервера → сайты → Default Web Site.

Нажмите правой кнопкой мыши Default Web Site и выберите Добавить приложение.

В открывшемся окне задайте следующие настройки:

- В поле Псевдоним укажите произвольное имя приложения, например chromeplugin.

- Для настройки Пул приложений выберите значение DefaultAppPool.

- В поле Физический путь выберите каталог для приложения.

Нажмите ОК.

В настройках приложения откройте Проверка подлинности и включите Анонимную проверку подлинности (Anonymous Authentication).

В каталог приложения поместите файлы lcjenjmcehnkfkghcflkfialplejjkdj.crx и update.xml из дистрибутива Indeed AM <номер версии>\Indeed AM ESSO Agent\<номер версии>\Misc\Chrome.WebExt.

В диспетчере служб IIS перейдите на узел Default Web Site.

В разделе настроек Типы MIME (MIME Types) добавьте новый тип с расширением .CRX и описанием application/chrome.

Настройте безопасное соединение по протоколу HTTPS для приложения chromeplugin и убедитесь, что к нему можно обратиться с компьютеров пользователей.

Добавьте шаблоны ADM/ADMX в локальное или центральное хранилище административных шаблонов контроллера домена.

Откройте Управление групповой политикой (Group Policy Management) и создайте новый объект групповой политики с произвольным именем.

Нажмите правой кнопкой мыши на созданный объект групповой политики и выберите Изменить.

В открывшемся окне перейдите в раздел Конфигурация компьютера (Computer Configuration)→Административные шаблоны (Administrative Templates)→Google→Google Chrome→Расширения (Extensions).

Включите политику Создать список приложений и расширений, устанавливаемых принудительно (Configure the list of force-installed apps and extensions).

В свойствах политики в разделе Параметры нажмите Показать.

В открывшемся окне укажите идентификатор расширения из имени файла CRX и путь к XML-файлу в каталоге chromeplugin.

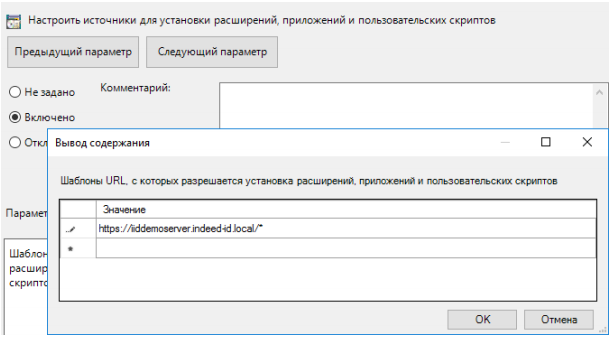

Включите политику Настроить источники для установки расширений, приложений и пользовательских скриптов (Configure extension app, and user script install sources).

Укажите адрес сервера, на котором развернуто приложение chromeplugin.

Добавьте компьютеры пользователей с установленным ESSO Agent в область действия объекта групповой политики.

Расширение автоматически загрузится и установится после применения групповой политики к компьютеру пользователя. Может потребоваться до нескольких минут для того, чтобы оно отобразилось в списке установленных в браузере. Установленное через групповые политики расширение отмечено соответствующим символом.