Indeed AM MFA Provider

Провайдер Indeed AM MFA Provider позволяет задать последовательность провайдеров в цепочке многофакторной аутентификации.

MFA Provider может быть использован для аутентификации в следующих модулях:

{070719BA-EB57-4EA8-BB4D-D15A33E7363D}

Установка провайдера

Установите MFA Provider и провайдеры, которые будут использованы в цепочке, компьютере с установленным Core Server и на клиентском компьютере.

Чтобы установить MFA Provider, запустите файл, расположенный по пути Indeed AM <номер версии>/Indeed AM Providers/Indeed AM MFA Provider, и следуйте шагам мастера установки.

ВажноЕсли в инфраструктуре используется несколько Core Server, то установку провайдера необходимо выполнить на всех серверах инфраструктуры.

После завершения установки может потребоваться перезагрузка системы. Если программа установки предлагает выполнить перезагрузку, подтвердите данное действие.

Удаление/Восстановление продукта осуществляется стандартным для поддерживаемых ОС способом, через меню Панель управления.

Пример аутентификации

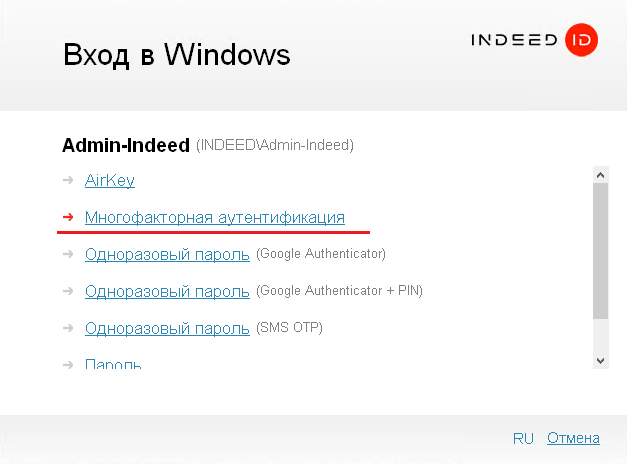

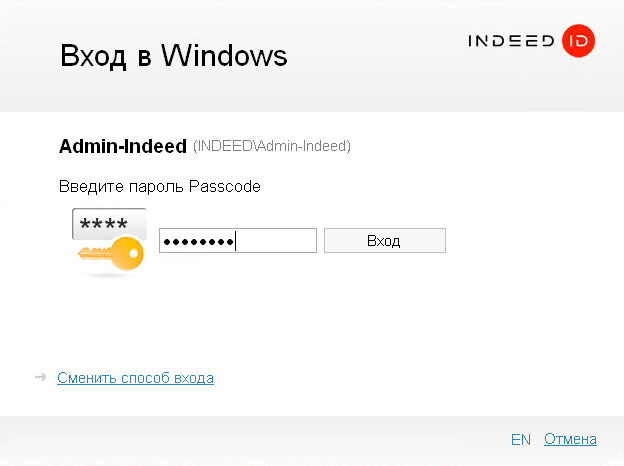

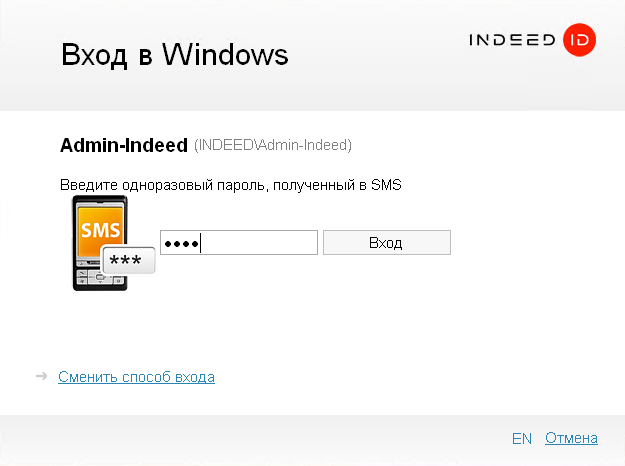

В примере используется компонент Indeed AM Windows Logon и цепочка провайдеров Indeed AM Passcode + Indeed AM SMS OTP.

Чтобы выполнить вход с помощью MFA Provider, выполните следующее:

Выберите провайдер аутентификации Многофакторная аутентификация.

Введите данные для первого провайдера в цепочке.

Введите данные для второго провайдера в цепочке и выполните вход.

Чтобы настроить параметры аутентификации, перейдите в раздел с настройками групповых политик для MFA.