Indeed AM MFA Provider

Провайдер Indeed AM Multi-factor authentication Provider (MFA) позволяет задать последовательность провайдеров в цепочке многофакторной аутентификации.

MFA Provider может быть использован для аутентификации в модуле Windows Logon.

{070719BA-EB57-4EA8-BB4D-D15A33E7363D}

Установка провайдера MFA

Если в инфраструктуре используется несколько серверов Indeed AM, то установку провайдера необходимо выполнить на всех серверах инфраструктуры.

На клиентских машинах с Windows

Чтобы установить провайдер на клиентских машинах с операционной системой Windows, выполните следующие действия:

Из папки Indeed AM <Номер версии>\Indeed AM Providers\Indeed AM MFA Provider\Client\<Номер версии> запустите пакет IndeedID.MFA.Provider.msi.

Если программа установки предлагает выполнить перезагрузку, подтвердите данное действие. После завершения установки может потребоваться перезагрузка системы.

Удаление/Восстановление продукта осуществляется стандартным для поддерживаемых ОС способом, через меню Панель управления.

Файлы шаблонов политик расположены в папке Indeed AM <номер версии>\Misc\ADMX Templates.

На сервере с Linux

Чтобы установить провайдер на сервере с операционной системой Linux, выполните следующие действия:

- Откройте файл am/.env.

- В переменной

COMPOSE_PROFILESдобавьте значениеmfa.

Настройка провайдера

Убедитесь, что в access-manager.docker-compose.yml в параметре

volumesне закомментирована строка сauth-mfa.В конфигурационном файле am/core/app-settings.json в блоке

PlatformCompatibilityдля параметраRegistryв теге"File":укажите название файла, в котором будут прописываться настройки провайдера MFA. Значение по умолчаниюserver-registry.json. Остальные параметры не изменяйте.Откройте файл am/core/server-registry.json и добавьте строки со следующими параметрами:

KeyName— имя ключа в реестре, не изменять;ValueName— имя значения, можно изменять;StringValue— указание цепочки многофакторной аутентификации;StringArrayValue— указание идентификаторов провайдеров в цепочке.Пример

{

“KeyName”: “HKEY_LOCAL_MACHINE\\SOFTWARE\\Policies\\Indeed-Id\\BSPs\\MFA”,

“ValueName”: “MFADeviceName”,

“StringValue”: “WP + STOTP”

},

{

“KeyName”: “HKEY_LOCAL_MACHINE\\SOFTWARE\\Policies\\Indeed-Id\\BSPs\\MFA”,

“ValueName”: “BSPChain”,

“StringArrayValue”: [

“{CF189AF5-01C5-469D-A859-A8F2F41ED153}”,

“{0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}”

]

}

Сохраните изменения в файле и перезапустите контейнер с приложением.

Перейдите к настройке цепочки многофакторной аутентификации.

ВажноПровайдеры цепочки многофакторной аутентификации, указанные в am/core/app-settings.json, должны совпадать с провайдерами в групповой политике.

Список поддерживаемых провайдеров

SMS OTP {EBB6F3FA-A400-45F4-853A-D517D89AC2A3}

Passcode {F696F05D-5466-42b4-BF52-21BEE1CB9529}

Software OTP {0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}

Windows Password {CF189AF5-01C5-469D-A859-A8F2F41ED153}

Indeed Key {DEEF0CB8-AD2F-4B89-964A-B6C7ECA80C68}

Hardware OTP {AD3FBA95-AE99-4773-93A3-6530A29C7556}

Secured TOTP {F15FD7EC-19EA-4384-846E-A2D0BE149FA2}

Пример аутентификации

В примере используется компонент Indeed AM Windows Logon и цепочка провайдеров Indeed AM Passcode + Indeed AM SMS OTP.

Чтобы выполнить вход с помощью MFA Provider, выполните следующее:

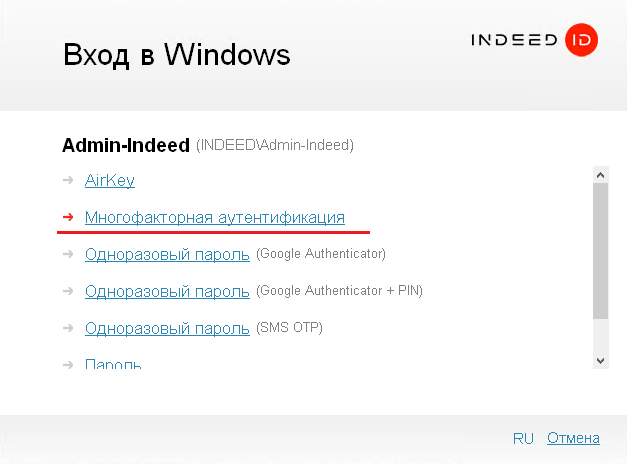

Выберите провайдер аутентификации Многофакторная аутентификация.

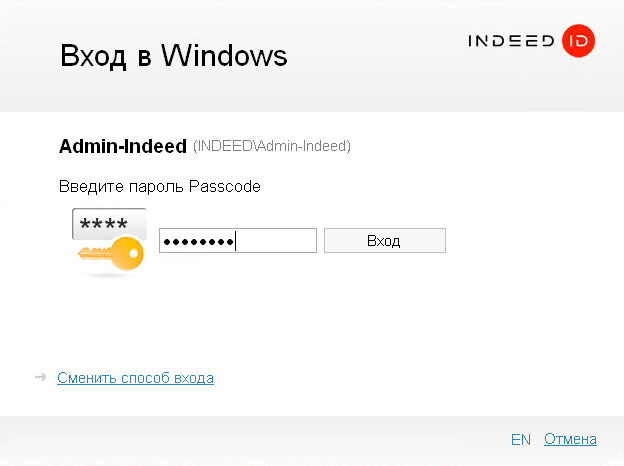

Введите данные для первого провайдера в цепочке.

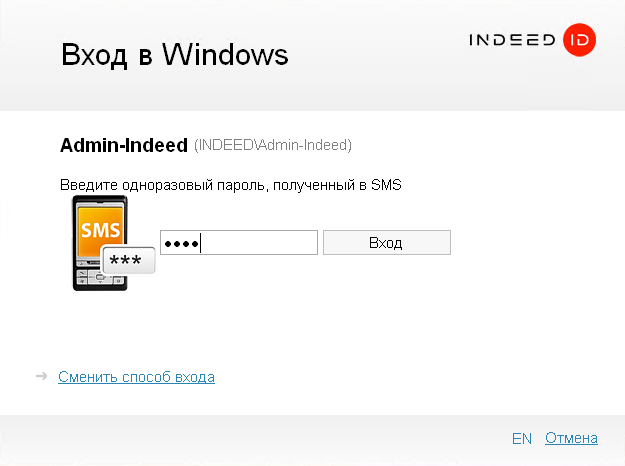

Введите данные для второго провайдера в цепочке и выполните вход.

Настройка провайдера Multi-factor authentication в Management Console

Для настройки MFA в Management Console перейдите в раздел Конфигурация→Аутентификаторы и выберите аутентификатор Multi-factor authentication.

Права доступа

Чтобы выдать или отозвать права на использование аутентификатора, выполните следующее:

- Перейдите в секцию Основные настройки.

- В настройке Запретить использовать укажите, может ли пользователь использовать или регистрировать выбранный аутентификатор.

Блокировка аутентификатора

Чтобы заблокировать аутентификатор, в секции Настройки блокировки аутентификатора выполните следующие настройки:

- Разрешите или заблокируйте использование MFA в случае серии неудачных попыток аутентификации.

- В поле Количество попыток аутентификации до блокировки укажите, сколько раз пользователь может совершить неудачную аутентификацию до блокировки способа аутентификации.

- В поле Сброс счетчика блокировки укажите, сколько минут должно пройти после неудачной попытки аутентификации, прежде чем сбросится счетчик.

- В поле Таймаут до разблокировки способа входа укажите, через сколько минут заблокированный способ аутентификации станет вновь доступным.