Indeed IIS Extension

С помощью Indeed IIS Extension (IIS Extension) вы можете настроить двухфакторную аутентификацию в веб-приложениях, использующих проверку подлинности с помощью форм (Forms Authentication) и развернутых на платформе Microsoft Internet Information Services (IIS).

Двухфакторная аутентификация поддерживается только для приложений, использующих проверку подлинности с помощью форм (Forms Authentication).

Двухфакторная аутентификация реализована с помощью аутентификации по доменному паролю и по второму фактору — одноразовому паролю или push-уведомлению в приложении Indeed Key.

В IIS Extension вы можете выполнить аутентификацию по следующим аутентификаторам:

- мобильное приложение Indeed Key (только в режиме push-уведомлений с подтверждением входа),

- Telegram Provider (в режиме отправки одноразовых паролей и push-уведомлений с подтверждением входа),

- Email OTP,

- SMS OTP,

- Software OTP,

- Passcode,

- Hardware TOTP,

- Hardware OTP.

Примеры внедрения IIS Extension:

- Настройка однофакторной и двухфакторной аутентификации в Remote Desktop Web Access (RDWeb) с помощью Indeed IIS Extension

- Настройка OWA через 1FA в ActiveSync с помощью Indeed-ID IIS Extension

Предварительная настройка

Чтобы использовать модуль IIS Extension:

- Установите Indeed AM Windows Password Provider на компьютер с установленным Core Server.

- При использовании соединения по протоколу HTTPS выполните установку клиентского сертификата на каждый Core Server.

- Установите и настройте IIS Extension.

- Настройте IIS.

- Настройте интеграцию IIS Extension с бизнес-приложением.

- При необходимости задайте опциональные настройки.

Установить и настроить IIS Extension

Чтобы установить модуль:

Запустите файл для установки Indeed.AM.IIS.Extension-<номер версии>.x64.ru-ru.msi, расположенный по пути Indeed AM <номер версии>/Indeed AM IIS Extension/<номер версии>, и следуйте шагам мастера установки. При необходимости вы можете изменить папку для установки.

Откройте редактор реестра Windows.

В разделе HKEY_LOCAL_MACHINE\SOFTWARE\Indeed-ID\SrvLocator2 измените следующие параметры:

- В параметре

ServerUrlBaseукажите URL вашего Core Server в формате http(s)://полное_dns_имя_сервера/am/core. - В параметре

IsIgnoreCertErrorsукажите значение 0 или 1. Этот параметр предназначен для проверки сертификата сервера Indeed, при значении 1 ошибки сертификата игнорируются.

- В параметре

В разделе HKEY_LOCAL_MACHINE\SOFTWARE\Indeed-ID в разделе

IISHTTPModuleсоздайте следующие параметры:- Строковый параметр

LSUrl. В значении параметра укажите URL вашего Core Server в формате http(s)://полное_dns_имя_сервера/ls/api. - Строковый параметр

ProviderId. Это необязательный параметр. В значении укажите идентификатор провайдера, который станет провайдером по умолчанию при первом входе.

Возможные значения

ProviderId- SMS OTP {EBB6F3FA-A400-45F4-853A-D517D89AC2A3}

- Email OTP {093F612B-727E-44E7-9C95-095F07CBB94B}

- Passcode {F696F05D-5466-42b4-BF52-21BEE1CB9529}

- Software OTP {0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}

- Hardware OTP {AD3FBA95-AE99-4773-93A3-6530A29C7556}

- Hardware TOTP {CEB3FEAF-86ED-4A5A-BD3F-6A7B6E60CA05}

- Indeed Key (только в режиме push-уведомлений) {DEEF0CB8-AD2F-4B89-964A-B6C7ECA80C68}

- Telegram Provider {CA4645CC-5896-485E-A6CA-011FCC20DF1D}

- Строковый параметр

Настроить IIS

В этой инструкции рассмотрен пример настройки для Exchange 2016.

Чтобы настроить IIS:

Откройте в Диспетчере служб IIS (IIS Manager) приложение (для Outlook Web Access — это owa), которое будет использовать IIS Extension, и перейдите в раздел Модули (Modules).

В меню Действия (Actions) нажмите Выполняется настройка собственных модулей (Configure Native Modules), выберите модули Indeed и нажмите ОK.

Интеграция IIS Extension с бизнес-приложением

Двухфакторную аутентификацию необходимо настраивать отдельно для каждого целевого приложения.

Чтобы настроить интеграцию:

Откройте редактор реестра Windows.

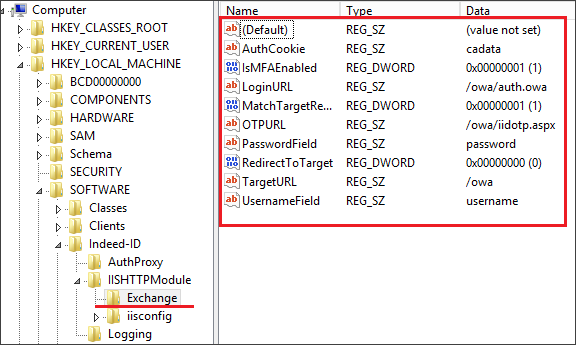

В разделе HKEY_LOCAL_MACHINE\SOFTWARE\Indeed-ID\IISHTTPModule создайте раздел с именем приложения или сайта в IIS. Значение может быть произвольным.

В созданном разделе создайте следующие параметры:

AuthCookie— строковый параметр. Название cookie, которое используется для аутентификации в целевом приложении. Определяется экспериментальным путем для каждого приложения. Чтобы получить значение параметра из консоли F12 IE Developer Toolbar:В разделе Сеть (Network) запустите Сбор сетевого трафика (Enable network traffic capturing).

Выполните аутентификацию в приложении.

Перейдите в раздел Подробности (Details) на вкладку Cookie (Cookies).

Найдите значение в столбце Ключ (Key).

isMFAEnabled— параметр типа DWORD. Включение двухфакторной аутентификации.LoginURL— строковый параметр. Относительный URL, на который происходит POST-отправка данных формы входа приложения. Должен начинаться с косой черты (/). URL указывается относительно целевого сайта.MatchTargetRedirect— параметр типа DWORD. При значении 1 страница для ввода второго фактора отображается до перехода на основную страницу. Целевая страница не сохраняется в буфере, после ввода второго фактора происходит переход на основную страницу (параметрTargetURL).OTPURL— строковый параметр. Альтернативный URL для отправки данных формы аутентификации Indeed второго фактора. По умолчанию данные формы отправляются на тот же URL, что и данные формы целевого приложения. Их перехватывает модуль IIS и подменяет на оригинальные данные, если аутентификация Indeed прошла успешно, или же не подменяет их, если аутентификация Indeed не прошла и целевое приложение отображает собственную ошибку аутентификации. Значение необходимо использовать, если целевое приложение не трактует данные формы Indeed как ошибочные для аутентификации или необходимо явным образом демонстрировать ошибки аутентификации Indeed пользователю. Таким образом, значение можно оставить пустым.PasswordField— строковый параметр. Значение атрибутаnameполя пароля формы входа приложения.LoginReferer— строковый параметр. Позволяет разделить запросы от приложений, которые используют одну и ту же страницу входа. Создайте параметр с уникальным значением для каждого приложения.Важно!Если адрес сервера соответствует имени приложения, источник запроса для страницы входа будет содержать это имя приложения, даже если вы установите разные значения

LoginReferer.Пример

Например, адрес сервера ecp.indeed.local. Вы настроили два LoginReferer — %2fowa и %2fecp. Страница входа и для приложения OWA, и для приложения ECP будет содержать часть имени сервера %2fecp.indeed.local.

Для решения этой проблемы в LoginReferer укажите:

- для OWA: %2fecp.indeed.local%2fowa

- для ECP: %2fecp.indeed.local%2fecp

RedirectToTarget— параметр типа DWORD. Переход на целевую страницу.TargetURL— строковый параметр. URL целевой страницы, на которую пользователь попадает после аутентификации в приложении.Важно!Для Exchange 2013 и 2016 указывается /owa (без завершающей косой черты /), для Exchange 2010 указывается /owa/ (с завершающей косой чертой /).

UsernameField— строковый параметр. Значение атрибутаnameполя имени пользователя формы входа приложения.

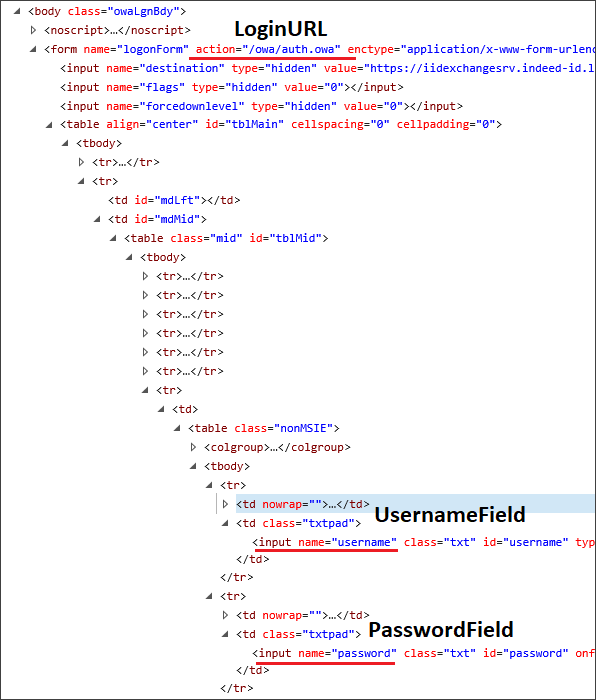

Значения всех параметров — LoginURL, PasswordField,

UsernameField — содержатся в форме аутентификации целевого приложения и

могут быть получены, например при помощи инструмента Internet Explorer

F12 Developer Tools.

Если используете приложение OWA, в редакторе реестра отключите обычную проверку подлинности (Basic authentication). Создайте параметр типа DWORD IsBasicDisabled со значением 1 по следующиему пути:

HKEY_LOCAL_MACHINE\SOFTWARE\Indeed-ID\IISHTTPModule\IISConfig\owa.

Опциональные настройки

- Отключение запроса второго фактора

- Смена локализации

- Настройка хранения сессии в кеше

- Варианты написания доменного имени для OWA

Пример работы модуля

Откройте приложение OWA и введите доменный логин и пароль.

После корректного ввода появится окно с запросом второго фактора.

После успешного ввода одноразового пароля откроется приложение.