Indeed Windows Logon

Indeed Windows Logon (Windows Logon) предоставляет пользователям:

- доступ в операционную систему по паролю учетной записи;

- доступ в операционную систему c применением доступных технологий аутентификации;

- доступ к удаленному рабочему столу с применением доступных технологий аутентификации;

- доступ в операционную систему по кешированному аутентификатору при отсутствии связи с Core Server.

Windows Logon поддерживает двухфакторную аутентификацию, сертификаты, бесконтактные карты, одноразовые пароли по SMS, электронной почте и другие.

В Windows Logon вы можете выполнить аутентификацию по следующим аутентификаторам:

- Email OTP,

- Futronic Provider,

- Hardware OTP,

- Hardware TOTP,

- мобильное приложение Indeed Key в режиме отправки одноразовых паролей и push-уведомлений с подтверждением входа,

- IronLogic Z2USB Provider,

- MFA Provider,

- OMNIKEY Provider,

- Passcode,

- Secured TOTP,

- Smart Card Provider,

- SMS OTP,

- Software TOTP,

- Storage SMS OTP,

- Windows Password.

Для безопасности данных при отсутствии пользователя на рабочем месте Windows Logon поддерживает ручную и автоматическую блокировку рабочей станции — при извлечении устройства аутентификации или включении экранной заставки. Независимо от способа блокировки для разблокирования рабочей станции всегда требуется повторное подтверждение личности пользователя с помощью аутентификатора.

Часто задаваемые вопросы о работе Windows Logon

Предварительная настройка

Чтобы использовать Windows Logon для входа в систему:

- Установите и настройте модуль Windows Logon.

- Зарегистрируйте лицензию модуля в Management Console.

- Установите и настройте провайдеры аутентификации.

- При необходимости установите аппаратное устройство аутентификации.

Войти в систему по аутентификатору и управлять аутентификаторами можно только при разрешении, выданном администратором системы.

Установить

- Запустите файл для установки, расположенный по пути Indeed AM <номер версии>/Indeed AM Windows Logon/<номер версии>.

- После завершения установки компонента нужно перезагрузить систему. В окне мастера установки нажмите Да, чтобы выполнить перезагрузку сразу, или Нет, чтобы сделать это позднее вручную.

Развернуть Windows Logon на рабочих станциях пользователей в автоматическом режиме можно с помощью механизма групповых политик (Microsoft Group Policy) или любого другого инструмента, который позволяет массово распространять и устанавливать MSI-пакеты на рабочие станции пользователей (например, Microsoft System Center Configuration Manager).

Настроить

Настроить Windows Logon можно через редактор реестра или с помощью групповых политик.

При этом настройки через групповые политики будут приоритетнее настроек, заданных через реестр вручную. Посмотреть настройки групповых политик в реестре можно по пути HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Indeed-ID\SrvLocator2.

Подробнее о групповых политиках модуля — в разделе Windows Logon.

- Через реестр

- Через GPO

Откройте редактор реестра Windows.

Перейдите в раздел HKEY_LOCAL_MACHINE\SOFTWARE\Indeed-ID\SrvLocator2.

Откройте свойства строкового параметра

ServerUrlBase.В поле Значение укажите URL вашего Core Server в формате http(s)://полное_dns_имя_сервера/am/core.

ПримечаниеПри использовании соединения по протоколу HTTPS установите клиентский сертификат на каждый Core Server.

Шаблоны групповых политик расположены в папке Indeed AM <номер версии>\Misc\ADMX Templates.

Добавьте политику IndeedID.ServerUrl.admx на устройство с установленным Indeed AM Windows Logon.

Откройте редактор GPO.

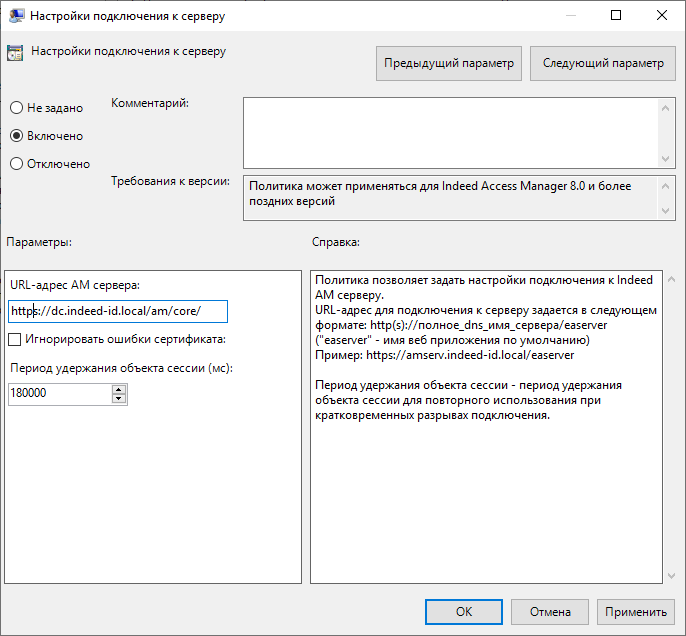

Откройте раздел Конфигурация компьютера → Административные шаблоны → Indeed ID → ClientConnection.

Включите политику Настройки подключения к серверу.

В поле URL-адрес АМ сервера укажите адрес вашего Core Server в формате http(s)://полное_dns_имя_сервера/am/core.

Дополнительные возможности

Дополнительные возможности Windows Logon:

- Самостоятельная регистрация и управления аутентификаторами с помощью утилиты управления.

- Генерация случайного пароля для пользователя в Active Directory.

- Функция Indeed AM Paste, которая позволяет автоматически подставить пароль в скрытом виде при нажатии определенной комбинации клавиш.

- Одновременная работа модуля с Indeed RDP Windows Logon.

- Аутентификация средствами Indeed AM при запуске приложения от имени администратора.