Indeed ADFS Extension (2016)

С помощью модуля ADFS Extension вы можете реализовать мультифакторную аутентификацию для сервера Microsoft ADFS, добавляя в процесс получения доступа второй фактор.

В ADFS Extension вы можете выполнить аутентификацию по следующим аутентификаторам:

- push-уведомления с подтверждением входа и одноразовые пароли в мобильном приложении Indeed Key,

- push-уведомления с подтверждением входа и одноразовые пароли в Telegram Provider,

- Email OTP,

- SMS OTP,

- Storage SMS OTP,

- Secured TOTP,

- Software OTP,

- Passcode,

- Hardware TOTP,

- Hardware OTP.

Примеры внедрения расширения

- Настройка двухфакторной аутентификации для приложений опубликованных в WAP

- Настройка двухфакторной аутентификации в AD FS для интеграции с Exchange Server 2016

- Настройка двухфакторной аутентификации в Microsoft Office 365 при помощи Indeed AM ADFS Extension

Установка и настройка ADFS Extension

Перед запуском пакета для установки Indeed ADFS Extension добавьте роль службы федерации Active Directory (AD FS).

Запустите файл для установки, расположенный по пути Indeed AM <номер версии>/Indeed AM ADFS Extension/<номер версии>, и следуйте шагам мастера установки.

Создайте конфигурационный файл MFAAdapter.json, содержащий следующие параметры:

EANetServerURL— адрес сервера Indeed;ModeId— идентификатор используемого метода аутентификации.ModeId может иметь следующие значения:- SMS OTP {EBB6F3FA-A400-45F4-853A-D517D89AC2A3}

- Storage SMS OTP {3F2C1156-B5AF-4643-BFCB-9816012F3F34}

- Secured TOTP {F15FD7EC-19EA-4384-846E-A2D0BE149FA2}

- Email OTP {093F612B-727E-44E7-9C95-095F07CBB94B}

- Passcode {F696F05D-5466-42b4-BF52-21BEE1CB9529}

- Software OTP {0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}

- Hardware OTP {AD3FBA95-AE99-4773-93A3-6530A29C7556}

- Hardware TOTP {CEB3FEAF-86ED-4A5A-BD3F-6A7B6E60CA05}

- Indeed Key Provider {DEEF0CB8-AD2F-4B89-964A-B6C7ECA80C68}

- Telegram Provider {CA4645CC-5896-485E-A6CA-011FCC20DF1D}

Пример{

"ServerType":"eaNet",

"EANetServerURL":"https://YourDomainName/am/core/",

"ModeId":"{0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}"

}ПримечаниеПри использовании соединения по протоколу HTTPS требуется выполнить установку клиентского сертификата на каждый сервер Indeed AM.

Запустите PowerShell с правами администратора. Для регистрации адаптера введите следующие данные:

YourPath\MFAAdapter.json— укажите свой полный путь к конфигурационному файлу MFAAdapter.json, созданному в шаге 2.- В переменной

$typeNameв параметреVersionуказывается номер версии используемого ADFS Extension.

Важно!При регистрации, изменении или удалении адаптера перезапустите службы ADFS на каждом сервере ADFS.

Пример$typeName = "IndeedId.ADFS.MFAAdapter.MFAAdapter, IndeedId.ADFS.MFAAdapter, Version=1.0.12.0, Culture=neutral, PublicKeyToken=1ebb0d9282100d91"

Register-AdfsAuthenticationProvider -TypeName $typeName -Name "Indeed Id MFA Adapter" -ConfigurationFilePath 'YourPath\MFAAdapter.json'Для регистрации нескольких провайдеров измените имя провайдера в параметре

Name.ПримерRegister-AdfsAuthenticationProvider -TypeName $typeName -Name "Indeed Id MFA Passcode" -ConfigurationFilePath 'YourPath\MFAAdapter.json'Измените отображаемое имя провайдера. Для параметра

Nameукажите значение из предыдущего шага, для параметраDisplayNameзадайте имя, которое будет отображаться при выполнении аутентификации через ADFS.ПримерSet-AdfsAuthenticationProviderWebContent -Name "Indeed Id MFA Adapter Passcode" -DisplayName "Passcode"

Чтобы удалить адаптер, выполните следующую команду:

Unregister-AdfsAuthenticationProvider -Name "Indeed Id MFA Adapter"Чтобы обновить конфигурацию, выполните следующую команду:

Import-AdfsAuthenticationProviderConfigurationData -Name "Indeed Id MFA Adapter" -FilePath 'YourPath\MFAAdapter.json'

Включение многофакторной аутентификации для ADFS

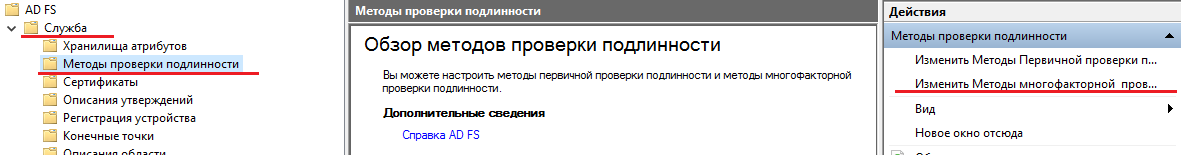

Откройте консоль управления ADFS.

Выберите Служба→Методы проверки подлинности.

В окне Действия выберите Изменить методы многофакторной проверки....

На вкладке Многофакторная выберите созданный ранее провайдер и нажмите Применить.

Для применения изменений перезапустите службу AD FS.

Регистрация аутентификатора при первом входе в ADFS

При первом входе в ADFS пользователь получит запрос на указание телефонного номера, если:

- у пользователя не указан номер телефона в Active Directory;

- номер телефона указан, но при этом отключена политика Использовать номер телефона из Active Directory, если аутентификатор не обучен.

После указания номера телефона пользователь получит одноразовый пароль на указанный номер телефона, который необходимо ввести в форме ADFS, чтобы завершить вход в целевое приложение.

Переключение режима работы Telegram Provider

Выполнить вход в ADFS с помощью Telegram Provider можно через одноразовый пароль или через push-уведомление с запросом подтвердить или отклонить вход.

Чтобы выбрать способ подтверждения входа, выполните следующее:

- В Management Console в меню слева выберите Политики.

- Из списка политик выберите политику с добавленным приложением ADFS.

- В меню политики слева выберите пункт Приложения и перейдите в приложение ADFS.

- В пункте Режим работы Telegram выберите способ аутентификации – одноразовый пароль или push-уведомление.

Пример работы модуля на странице ADFS idpinitiatedsignon

Пример работы расширения показан на странице idpinitiatedsignon.htm.

По умолчанию данная страница не настроена. Настройка данной страницы не обязательна.

Настройка тестовой страницы

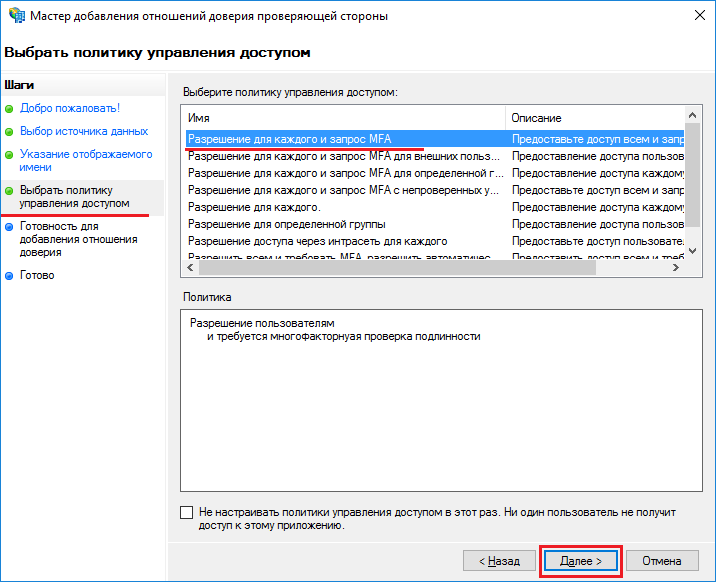

Выберите Отношение доверия проверяющей стороны и нажмите Добавить отношение доверия проверяющей стороны....

На вкладке Добро пожаловать! выберите Поддерживающие утверждения и нажмите Запустить.

На вкладке Выбор источника данных укажите URL вашего приложения и нажмите Далее.

ИнформацияВ качестве примера работы расширения используется стандартная страница ADFS idpinitiatedsignon.htm. Используется адрес метаданных для данной страницы, например, https://<полное_dns_имя_сервера>/federationmetadata/2007-06/federationmetadata.xml.

На вкладке Указание отображаемого имени введите имя и описание для вашего отношения доверия и нажмите Далее.

На вкладке Выбрать политику управления доступом выберите подходящую вам политику с запросом MFA из предложенных по умолчанию, также вы можете добавить произвольные политики контроля доступа.

Остальные параметры оставьте по умолчанию.

Для применения изменений перезапустите службу ADFS.

Работа модуля

По умолчанию страница idpinitiatedsignon.htm отключена в ADFS 2016, для включения запустите PowerShell от имени администратора и выполните команду:

Set-AdfsProperties -EnableIdpInitiatedSignonPage $True

Откройте тестовую страницу ADFS: https://YourDomainName/adfs/ls/idpinitiatedsignon.htm.

Выполните вход.

После ввода доменного логина и пароля укажите данные для второго фактора аутентификации.

После корректного ввода данных будет выполнен вход.