Indeed User Console

Indeed User Console (User Console) — это веб-приложение, которое работает на базе IIS. В User Console пользователь может управлять своими аутентификаторами.

- в браузере: http(s)://<днс_сервера>/am/uc

- в IIS: <имя_машины>\сайты\Default Web Site\am\uc

Чтобы настроить User Console:

- Установите модуль.

- Создайте привязку HTTPS в настройках IIS.

- Настройте аутентификацию.

- При необходимости задайте опциональные настройки.

Установить User Console

Прежде чем начать установку, ознакомьтесь с системными требованиями.

Чтобы установить User Console:

Запустите IndeedAM.UserConsole-<номер версии>.x64.ru-ru.msi, расположенный по пути Indeed AM <номер версии>\User Console\<номер версии>.

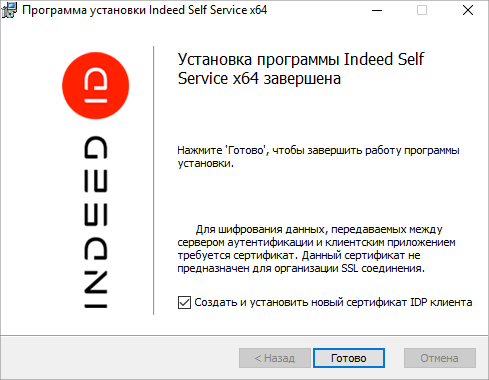

По завершении установки будет предложено сгенерировать новый сертификат IDP. Это необязательная настройка.

Сертификат необходим при аутентификации в User Console с использованием Indeed Identity Provider. Данный сертификат не предназначен для организации SSL-соединения.

Если данный сертификат был сгенерирован ранее, отключите опцию.

Если опция включена, то новый самоподписанный сертификат сгенерируется и установится в хранилище сертификатов Local Machine→Personal. Сертификат используется для шифрования данных, передаваемых между сервером аутентификации и клиентским приложением.

Создать привязку HTTPS

В процессе установки для User Console в настройках IIS включается обязательное требование SSL-сертификата. Поэтому для корректной работы модуля необходимо создать привязку HTTPS.

Чтобы создать привязку HTTPS:

- В Диспетчере служб IIS в левом меню выберите Indeed AM → сайты → Default Web Site

- В правом меню в разделе Действия нажмите Привязки.

- Нажмите Добавить и в открывшемся окне задайте следующие параметры:

- В поле Тип выберите https.

- В поле Порт укажите 443.

- В поле SSL-сертификат выберите сертификат Core Server.

- Нажмите ОК, чтобы сохранить привязку.

Если вы не намерены использовать протокол HTTPS, отключите требование SSL-сертификата в настройках IIS для User Console.

Также в конфигурационном файле C:\inetpub\wwwroot\am\uc\Web.config измените значение параметра requireSSL на false:

<httpCookies httpOnlyCookies="true" requireSSL="false" />

Настроить аутентификацию

По умолчанию дял User Console настроена SAML-аутентификация, но можно настроить другие способы аутентификации.

- Windows Authentication

- Indeed Identity Provider

С помощью Windows Authentication

Чтобы настроить аутентификацию в User Console с помощью Windows Password, включите проверку подлинности Windows и отредактируйте конфигурационный файл консоли.

Включить проверку подлинности Windows

В Диспетчере служб IIS в левом меню раскройте узел Indeed AM → сайты → Default Web Site → am → uc.

Нажмите Проверка подлинности.

Включите Олицетворение ASP.NET и Проверка подлинности Windows. Все остальные методы проверки подлинности должны быть отключены.

Изменить конфигурационный файл

Откройте конфигурационный файл консоли C:\inetpub\wwwroot\am\uc\Web.config от имени администратора.

В разделе

amAuthServerв параметреUrlукажите адрес для подключения к Core Server http(s)://полное_dns_имя_сервера/am/core/.Пример<amAuthServer Url="https://amcore.test.local/am/core/"/>В разделе

amAuthenticationв параметреmodeукажите значение Windows. Опционально вы можете добавить параметрenableLogout="true", чтобы настроить возможность выйти из User Console.Параметр

loginUrlоставьте без изменений, при использовании аутентификации Windows данный параметр не учитывается.Пример<amAuthentication mode="Windows" loginUrl="" identityProviderCertificateThumbprint="" serviceProviderCertificateThumbprint="" enableLogout="true"/>Сохраните изменения в файле и перезапустите сервер IIS.

User Console будет доступна по адресу: http(s)://полное_dns_имя_сервера/am/uc/.

Чтобы при входе в консоль игнорировались ошибки сертификата сервера, измените значение параметра isIgnoreCertErrors на true в файле C:\inetpub\wwwroot\am\uc\Config\applicationSettings.config.

С помощью Indeed Identity Provider

Чтобы настроить защищенный вход в User Console с использованием Identity Provider:

- Установите и настройте модуль Identity Provider.

- Установите и настройте провайдер аутентификации.

- Настройте проверку подлинности в Диспетчере служб IIS.

- Отредактируйте конфигурационные файлы User Console и Identity Provider.

Также можно настроить выход из User Console с использованием Identity Provider.

Настроить проверку подлинности

В Диспетчере служб IIS в левом меню раскройте узел Indeed AM → сайты → Default Web Site → am → uc.

Нажмите Проверка подлинности.

Включите опции Анонимная проверка подлинности и Проверка подлинности с помощью форм. Все остальные методы проверки подлинности должны быть отключены.

Изменить конфигурационный файл User Console

Откройте конфигурационный файл консоли C:\inetpub\wwwroot\am\uc\Web.config.

В разделе

amAuthServerв параметреUrlукажите адрес для подключения к Core Server http(s)://полное_dns_имя_сервера/am/core/.Пример<amAuthServer Url="https://amcore.test.local/am/core/">В разделе amAuthentication внесите следующие изменения:

В параметре

modeукажите значениеSamlВ параметре

loginUrlукажите адрес Identity Provider в формате http(s)://полное_dns_имя_сервера/am/idp/Пример<amAuthentication mode="Saml" loginUrl="https://amcore.test.local/am/idp/>В параметре

identityProviderCertificateThumbprintукажите отпечаток сертификата Identity Provider.Чтобы получить отпечаток сертификата, используйте запрос PowerShell:Get-Childitem Cert:\LocalMachine\My\ | Where-Object {$_.Subject -eq "CN=idp"}СоветЕсли Identity Provider и User Console установлены на разные серверы, экспортируйте сертификат без закрытого ключа с сервера с модулем Identity Provider на сервер с User Console. Добавьте сертификат в хранилище сертификатов в раздел Local Machine → Personal.

В параметре

serviceProviderCertificateThumbprintукажите отпечаток сертификата User Console, который был сгенерирован при установке пакета. Сертификат устанавливается в хранилище сертификатов Local Machine→Personal с общим именем ucsp.Чтобы получить отпечаток сертификата, используйте запрос PowerShell:Get-Childitem Cert:\LocalMachine\My\ | Where-Object {$_.Subject -eq "CN=ucsp"}

Сохраните изменения и перезапустите IIS.

User Console будет доступна по адресу: http(s)://полноеdnsимя_сервера/am/uc/.

Изменить конфигурационный файл Identity Provider

Откройте конфигурационный файл C:\inetpub\wwwroot\am\idp\app-settings.json.

В разделе

PartnerServiceProviderConfigurationsвнесите следующие изменения:В параметре

SingleLogoutServiceUrlукажите адрес сервера с установленным компонентом Management Console в формате http(s)://полное_dns_имя_сервера/am/uc/Account/SLOServiceВ параметре

Thumbprintукажите отпечаток сертификата User Console, который был сгенерирован при установке пакета.СоветЕсли Identity Provider и User Console были установлены на разные серверы, экспортируйте сертификат без закрытого ключа с сервера с User Console на сервер с модулем Identity Provider. Добавьте сертификат в хранилище сертификатов в раздел Local Machine → Personal.

Чтобы получить отпечаток сертификата, используйте запрос PowerShell:Get-Childitem Cert:\LocalMachine\My\ | Where-Object {$_.Subject -eq "CN=ucsp"}

Пример

"PartnerServiceProviderConfigurations":

{

"Name": "urn:indeedid:emc",

"SingleLogoutServiceUrl": "https://server.indeed.local/am/uc/Account/SLOService",

"PartnerCertificates": [

{

"Thumbprint": "C77EDF29EA05B468BDAF553DE3D804DA4B139C1E"

В параметре

AllowWinPwdIfAuthMethodsAreNotAvailableвы можете установить значениеtrue, что позволит войти через IDP в User Console с использованием Windows Password, даже если этот способ не указан в конфигурационном файле app-settings.json.Если в параметре

AllowWinPwdIfAuthMethodsAreNotAvailableуказано значениеtrue, возможны следующие сценарии:- Отображаются только зарегистрированные и доступные пользователю методы аутентификации. При многофакторной аутентификации если хотя бы один из методов аутентификации не доступен, вся цепочка не отображается.

- При отсутствии любых доступных методов аутентификации, включая методы, не требующие регистрации в User Console (Windows Password, Email и SMS), отображается Windows Password.

Сохраните изменения и перезапустите IIS.

Пример входа в User Console с использованием Identity Provider

Откройте в браузере интерфейс User Console. Пример адреса консоли: http(s)://полное_dns_имя_сервера/am/uc/.

В появившемся окне аутентификации нажмите Back для выбора способа аутентификации. По умолчанию используется последний используемый способ.

Выберите способ аутентификации и нажмите Select.

ПримечаниеЕсли у пользователя нет зарегистрированного аутентификатора, выберите Windows Password.

Выход в сессии пользователя из Identity Provider не влечет за собой выход пользователя из User Console до перезапуска браузера или истечения срока хранения cookie. Время хранения cookie для Identity Provider — 30 минут.

Введите пароль и нажмите Sing in. Если данные введены успешно, то отобразится карточка пользователя.

Если у вас настроен выход из User Console с помощью Identity Provider, чтобы выйти из консоли:

Нажмите имя пользователя в верхней части окна.

Выберите Выйти из выпадающего списка.

При выходе из User Console происходит автоматический выход из Identity Provider.