MFA

Настройка параметров аутентификации

Политика должна распространяться на все серверы Indeed AM и на все клиентские машины.

- Через GPO

- В реестрe

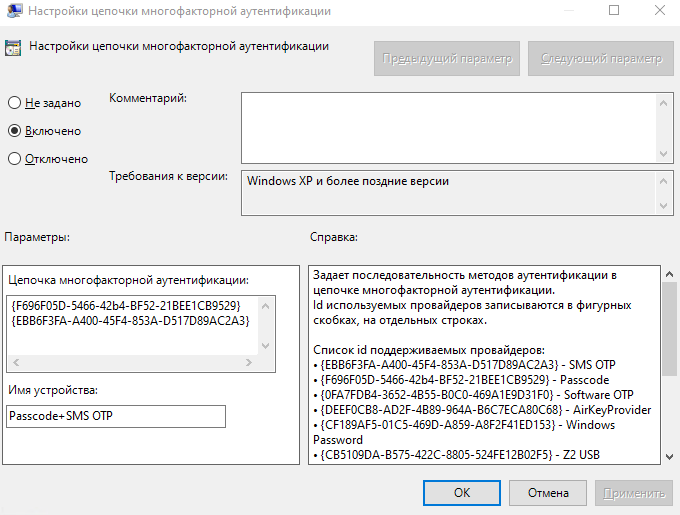

Откройте политику Настройки цепочки многофакторной аутентификации. Политика расположена по следующему пути: Административные шаблоны→Indeed-ID→Id Providers→MFA.

Установите значение политики Включено.

В параметре Цепочка многофакторной аутентификации укажите идентификаторы провайдеров аутентификации, которые будут использоваться в цепочке. Каждый идентификатор указывайте в фигурных скобках и с новой строки без пробелов и других символов.

ПримечаниеЗапрещённый для использования провайдер может быть использован в цепочке провайдера MFA.

Список поддерживаемых провайдеров для Windows Logon и Enterprise SSOSMS OTP {EBB6F3FA-A400-45F4-853A-D517D89AC2A3}

Passcode {F696F05D-5466-42b4-BF52-21BEE1CB9529}

Software OTP {0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}

Windows Password {CF189AF5-01C5-469D-A859-A8F2F41ED153}

Z2 USB {CB5109DA-B575-422C-8805-524FE12B02F5}

Futronic {A0EF00AD-1EEB-4D48-8BCF-06E19CD5585F}

смарт-карта или USB-ключ {0AF65AD8-DB77-4B64-B489-958D9B36E28C}

HID OMNIKEY {4B15AF52-A795-4CA6-B7CD-CDB8ABF2D2C2}

Indeed Key {DEEF0CB8-AD2F-4B89-964A-B6C7ECA80C68}

Hardware OTP {AD3FBA95-AE99-4773-93A3-6530A29C7556}

Secured TOTP {F15FD7EC-19EA-4384-846E-A2D0BE149FA2}Список поддерживаемых провайдеров для NPS Radius ExtensionHardware OTP {AD3FBA95-AE99-4773-93A3-6530A29C7556}

Hardware TOTP {CEB3FEAF-86ED-4A5A-BD3F-6A7B6E60CA05}

Secured TOTP {F15FD7EC-19EA-4384-846E-A2D0BE149FA2}

Software TOTP {0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}

Windows Password {CF189AF5-01C5-469D-A859-A8F2F41ED153}

Passcode {F696F05D-5466-42b4-BF52-21BEE1CB9529}Пример цепочки Indeed AM Passcode + Indeed AM SMS OTP

{F696F05D-5466-42b4-BF52-21BEE1CB9529}

{EBB6F3FA-A400-45F4-853A-D517D89AC2A3}

В параметре Имя устройства указывается имя для созданной цепочки. Значение по умолчанию — MFA.

ИнформацияДанное значение будет отображаться в названии устройства MFA для пользователя и в событиях системы.

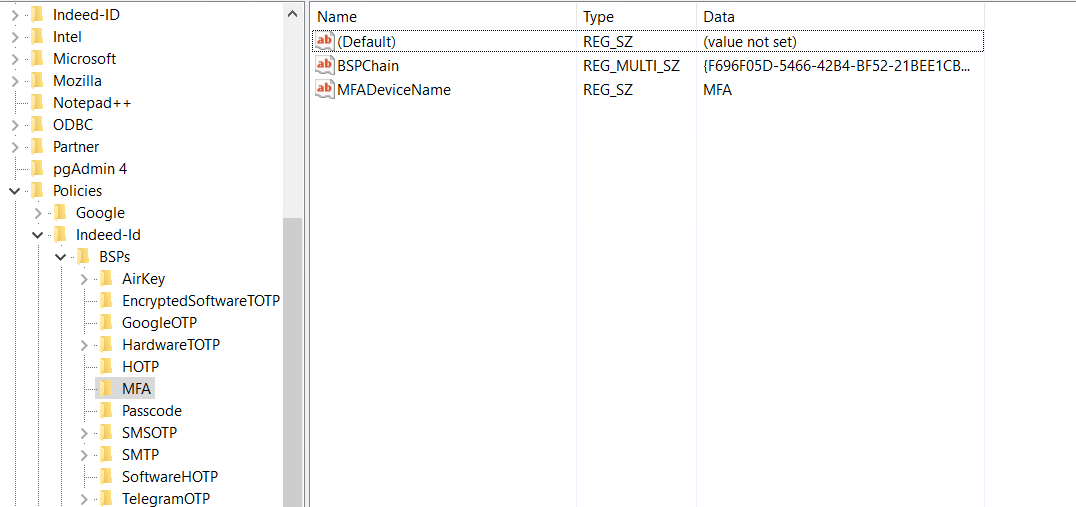

- Откройте редактор реестра.

- Откройте раздел

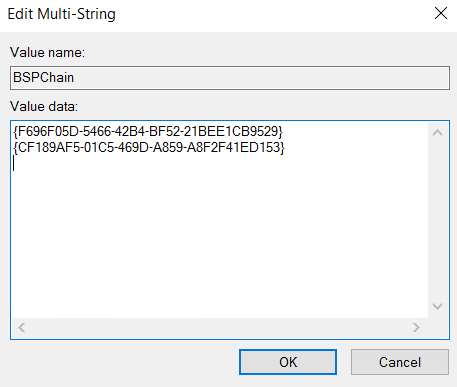

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Indeed-ID\BSPs\MFA. - Создайте параметр

BSPChainтипаREG_MULTI_SZи укажите идентификаторы провайдеров аутентификации, которые будут использоваться в цепочке. Каждый идентификатор указывайте в фигурных скобках и с новой строки без пробелов и других символов.

SMS OTP {EBB6F3FA-A400-45F4-853A-D517D89AC2A3}

Passcode {F696F05D-5466-42b4-BF52-21BEE1CB9529}

Software OTP {0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}

Windows Password {CF189AF5-01C5-469D-A859-A8F2F41ED153}

Z2 USB {CB5109DA-B575-422C-8805-524FE12B02F5}

Futronic {A0EF00AD-1EEB-4D48-8BCF-06E19CD5585F}

смарт-карта или USB-ключ {0AF65AD8-DB77-4B64-B489-958D9B36E28C}

HID OMNIKEY {4B15AF52-A795-4CA6-B7CD-CDB8ABF2D2C2}

Indeed Key {DEEF0CB8-AD2F-4B89-964A-B6C7ECA80C68}

Hardware OTP {AD3FBA95-AE99-4773-93A3-6530A29C7556}

Secured TOTP {F15FD7EC-19EA-4384-846E-A2D0BE149FA2}

Hardware OTP {AD3FBA95-AE99-4773-93A3-6530A29C7556}

Hardware TOTP {CEB3FEAF-86ED-4A5A-BD3F-6A7B6E60CA05}

Secured TOTP {F15FD7EC-19EA-4384-846E-A2D0BE149FA2}

Software TOTP {0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}

Windows Password {CF189AF5-01C5-469D-A859-A8F2F41ED153}

Passcode {F696F05D-5466-42b4-BF52-21BEE1CB9529}

Создайте параметр

MFADeviceNameтипаREG_SZи укажите имя для созданной цепочки.ИнформацияДанное значение будет отображаться в названии устройства MFA для пользователя и в событиях системы.

Настройка политик RADIUS Extension

При интеграции с модулем RADIUS Extension способ аутентификации MFA называется One-string authenticator. При таком способе многофакторной аутентификации для пользователей предусмотрено одно поле для ввода всех факторов. Каждый фактор аутентификации вписывается в поле ввода в одну строку с разделителем или без него.

Длина OTP

Позволяет задать длину одноразового пароля, если в цепочке провайдеров не используется разделитель. Если политика включена, одноразовый пароль отделяется от постоянного пароля с помощью определения количества символов в пароле. Заданная длина применяется ко всем провайдерам одноразовых паролей в цепочке.

- Через GPO

- В реестрe

Откройте политику Длина OTP. Политика расположена по следующему пути: Административные шаблоны→RADIUS→MFA.

Установите значение политики Включено.

Задайте значение, которое совпадает со значением в политике Длина одноразового пароля (значение 6 или 8).

- Откройте редактор реестра.

- Откройте или создайте раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Indeed-ID\Radius\MFA. - Создайте параметр

OTPLenтипаREG_DWORDи укажите значение, которое совпадает со значением в политике Длина одноразового пароля (значение 6 или 8).

Символ разделителя

Позволяет задать символ, которым разделяются аутентификаторы. В качестве разделителя можно использовать любой одиночный символ: цифры, строчные и прописные буквы латиницы и кириллицы, специальные символы (включая пробел).

Если аутентификатор уже содержит символ разделителя, при вводе в форму пользователь должен продублировать символ разделителя. Например, аутентификатор password\example, одноразовый пароль 395816. В форму ввода нужно ввести password\\example\395816.

Если включены обе политики Длина OTP и Символ разделителя, приоритетнее политика Символ разделителя.

- Через GPO

- В реестрe

Откройте политику Символ разделителя. Политика расположена по следующему пути: Административные шаблоны→RADIUS→MFA.

Установите значение политики Включено.

Задайте символ, которым разделяются постоянный пароль и одноразовый пароль.

- Откройте редактор реестра.

- Откройте или создайте раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Indeed-ID\Radius\MFA. - Создайте параметр

SeparatorтипаREG_SZи укажите символ, которым разделяются постоянный пароль и одноразовый пароль.

Поддержка политик для смарт-карт

Если в цепочке присутствуют такие провайдеры как Smart Card Provider, IronLogic Z2USB Provider, OMNIKEY Provider, поддерживаются политики Поведение при извлечении смарт-карты и Таймаут выполнения действия при извлечении смарт-карты.